Sieci komputerowe

Kompendium

Karol Krysiak

|

Sieci komputerowe Karol Krysiak |

|

- CSMA/CD

- Norma IEEE 802.3

- Protokół LLC

3.4 Zasady tworzenia sieci Ethernet

- Wytyczne IEEE 802.3 (10Mbps)

- Reguły dla Fast Ethernetu (100Mbps)

- Reguły dla Gigabit Ethernetu (1000Mbps)

- Full-duplex

- MAC Control

- Automatyczne negocjowanie

- 1000Base-T

- Sygnały, kodowanie

- Wydajność sieci Ethernet 10Mbps

- Zalety

- Wady

- Zastosowania sieci 10Base-2

- Kategorie skrętki

- Zalety

- Wady

- Połączenia (kabel prosty i krosowy)

- Wymagania dla instalacji kategorii 5.

- Budowa światłowodu

- Zasada działania światłowodu

- Światłowód wielomodowy z indeksem kroku (Step Index Multimode Fiber).

- Światłowód jednomodowy.

- Łączniki światłowodowe (rodzaje wtyczek).

- Standardy transmisji światłowodowych.

3.10 Protokół ARP - Protokół Określania Adresów

3.11 Urządzenia sieciowe działające w warstwie dostępu do sieci

- Karta sieciowa.

- Transceiver

- Wzmacniak (repeater).

- Koncentrator (hub).

- Przełącznik (switch).

Początki Ethernetu pochodzą sprzed 1970 roku, kiedy to na uniwersytecie na Hawajach powstała sieć radiowa o nazwie ALOHANET. Sieć ta oparta była na falach radiowych i służyła do komunikacji pomiędzy wyspami.

W oparciu o ten pomysł w 1970 roku Robert Metcalfe i David Boggs z Xerox Palo Alto Research Center opracowali sieciową technologię Ethernet posługującą się kablem koncentrycznym. W 1976 r. opublikowana przez nich została praca „Ethernet: Distributed Packet Switching for Local Computers Networks” w Communications of the Association for Computing Machinery (CAM).

Formalna specyfikacja Ethernetu została opracowana przez konsorcjum trzech firm: Xerox, Intel i Digital Equipment (DEC) i opublikowana w 1980 roku. Ethernet został zaadaptowany przez Institute of Electrical and Electronics Engineers, który w roku 1985 ustanowił standard IEEE 802.3. Od tego roku całość wyposażenia Ethernetowego jest tworzona według standardu IEEE 802.3, jednak nadal określa się ją mianem Ethernet.

Protokół stosowany w sieciach Ethernet powstawał poprzez ewolucję kolejnych metod transmisji danych.

ALOHA

Jest to najstarsza z metod. Stosowana jest w rozległych sieciach radiowych. Nadawca rozpoczyna nadawanie w dowolnym momencie, a po wysłaniu całej ramki, oczekuje od odbiorcy na potwierdzenie dotarcia informacji. W przypadku większego ruchu protokół bardzo szybko doprowadza do zablokowania łącza przez kolejne kolizje (równoczesne nadawanie sygnału, powodujące zniekształcenie danych).

CSMA (carrier sense multiple access)

W tym protokole nadawca przed wysłaniem ramki nasłuchuje czy łącze jest wolne. Funkcję tę nazywamy: funkcją rozpoznawania stanu kanału transmisyjnego (carrier sense). W tym przypadku, kolizje następują jedynie, gdy dwóch nadawców rozpocznie równocześnie nadawanie, upewniwszy się przedtem o wolnym łączu. Sygnał jest transportowany pomiędzy nimi w skończonym odcinku czasu t. Przykładowo, jeżeli obaj zaczną nadawanie równocześnie, to dla każdego z nich łącze będzie wolne. O wystąpieniu kolizji zorientują się dopiero po czasie t. W przypadku wykrywania kolizji poprzez ciągły nasłuch stanu łącza danych, nie ma już potrzeby wysyłania potwierdzenia, ponieważ każda stacja wie, czy jej dane doszły poprawnie, czy tez zostały zniekształcone i należy je powtórzyć.

CSMA/CD (carrier sense, multiple access with collision detection)

W tej metodzie po wykryciu kolizji (w przypadku jak poprzednio), nadajnik uznaje, że transmisje należy powtórzyć – ponieważ dane w łączu są już zniekształcone przez sygnał drugiego nadawcy. Jednak nie przerywa natychmiast transmisji, aby zwolnić łącze. Nadaje jeszcze przez jakiś czas, aby zwiększyć prawdopodobieństwo wykrycia kolizji przez innych użytkowników.

Standard Ethernet, jest pewną odmianą ostatniej z metod i obejmuje następujące założenia (protokół 802.3):

1. Wszystkie stacje prowadzą ciągły nasłuch stanu łącza i sprawdzają czy łącze jest wolne, zajęte czy też IFG (interframe gap) odstęp międzyramkowy (strefa buforowa) dla 10Mbit równa 9,6us (czas transmisji 96 bitów).

Odstęp międzyramkowy (IFG) odcinkiem czasu po ustaniu stanu zajętości łącza. Wynika ona z maksymalnej odległości pomiędzy skrajnymi hostami i czasu propagacji sygnału w danym medium.

2. Komputery mogą nadawać jedynie, gdy łącze jest wolne. W przypadku zajętości kanału, muszą odczekać do końca transmisji i dodatkowo przeczekać czas odstępu międzyramkowego.

3. Jeżeli podczas nadawania stacja wykryje kolizję, nadaje jeszcze przez czas wymuszenia kolizji dla 10Mbit równy 3,2us (czas transmisji 32 bitów). Jeśli kolizja wystąpi podczas nadawania preambuły, to stacja kontynuuje nadawanie preambuły, po czym nadaje jeszcze 32 bity takiego samego sygnału. Po wykryciu kolizjistacja dobiera długość odcinka czasu Ti, przez który nie będzie podejmowała prób nadawania.

4. Dla Ti, liczba i jest numerem podejmowanej próby. Możliwe jest maksymalnie 16 prób, po których karta sieciowa zwraca błąd. Czas Ti wyznaczany jest ze wzoru:

Ti = Ri S

S - szerokość szczeliny czasowej,

Ri - liczba losowa z przedziału <0, 2n-1>, przy czym n = min( i,10 ).

Czas Ti wzrasta wraz z ilością podjętych prób nadawania. Czas ten musi być liczbą losową (wyznaczaną wg pewnego algorytmu z adresu karty sieciowej), ponieważ inaczej stacje nadające ponawiałyby próby w tych samych czasach, co powodowałoby kolejne kolizje. Proces ten określany jest w literaturze angielskojęzycznej mianem backoff.

5. Szczelina czasowa S (slot time) [5i] jest czasem transmisji 512 bitów dla sieci Ethernet 10 i 100Mb/s oraz 4096 bitów dla sieci 1Gb/s. Wynika on z dwóch elementów:

oraz kilku dodatkowych bitów dodanych jako bufor. Aby każdy z nadawców wykrył kolizje, długość ramki musi być przynajmniej taka jak S. Czas potrzebny do rozprzestrzenienia się kolizji do wszystkich stacji w sieci musi być mniejszy niż S. Wynika z tego, że stacje nie mogą zakończyć transmisji ramki zanim kolizja nie zostanie zidentyfikowana przez wszystkie stacje w sieci. Po transmisji pierwszych 512 bitów ramki stacja uznaje, że kanał transmisyjny należy do niej i w prawidłowo skonstruowanej sieci nie powinna nastąpić kolizja. Dzięki temu nawet w maksymalnie dużej sieci Ethernet stacja nadająca najmniejszą możliwą ramkę, zawsze otrzyma informację o kolizji.

Sygnały transmitowane przez stacje napotykają opóźnienia podczas przechodzenia poprzez sieć. Opóźnienia te składają się z opóźnień transmisji sygnału przez medium oraz z opóźnień logicznych wprowadzanych przez urządzenia elektroniczne, przez które sygnał musi przejść – karty sieciowe, koncentratory, przełączniki itp. Czas potrzebny do przejścia pomiędzy dwiema najdalej oddalonymi stacjami w sieci nazywamy czasem propagacji (propagation delay).

Szczelina czasowa jest ważnym parametrem:

Długość 512 bitów szczeliny czasowej wyznacza najmniejszy rozmiar ramki Ethernetowej na 64 bajty. Wszystkie ramki mniejsze niż 64B są uznawane za fragmenty kolizji (collision fragment) lub tzw. słabą ramkę (runt frame) i są automatycznie odrzucane przez stacje odbiorcze.

Parametr S ustala również maksymalną rozpiętość sieci. Jeśli rozmiar sieci jest zbyt duży może wystąpić zjawisko zwane późną kolizją (late collision). Oznacza to że tego typu kolizja nie zostanie automatycznie wykryta przez mechanizmy kontrolne Ethernetu i jej wystąpienie zostanie zauważone dopiero przez warstwy wyższe modelu ISO/OSI. Dopiero one będą musiały zarządzić ponowną transmisję uszkodzonej ramki. Jest to bardzo niebezpieczne zjawisko - świadczy o nieprawidłowej konstrukcji sieci, a dodatkowo wprowadza bardzo duże opuźnienia, wynikające z zagubienia ramki. Często późna kolizja występuje, gdy jedna ze stacji ma skonfigurowany interfejs sieciowy do pracy w trybie full-duplex, w momencie gdy pozostałe pracują w trybie half-dupleks. Port działający w trybie full-duplex wysyła dane w dowolnym momencie (nie wykrywa kolizji) i zdarza się, że transmisja nastąpi po rozpoczęciu nadawania przez inną stację. Jeśli nastąpi po nadaniu pierwszych 64 bajtów, to wystąpi późna kolizja.

Szczelina czasowa zapewnia, że jeśli nastąpi kolizja to zostanie ona wykryta w ciągu transmisji pierwszych 512 bitów ramki (dla sieci 10/100Mbit). Dla sieci 1Gb/s szczelina czasowa została ustalona na 4096 bitów; ponieważ dla szczeliny 512 bitów sygnał zdążyłby przebyć jedynie ok. 20 metrów, co uniemożliwiałoby przemysłowe zastosowania tej sieci. Poprzez zwiększenie rozmiaru szczeliny czasowej do 4096 bitów, maksymalny rozmiar sieci zwiększył się do 200 m. Ponieważ standart nie został zmieniony, przy transmisji małej ramki stan zajętości łącza uzyskuje się dodając na końcu ramki (po FCS) tzw. bity rozszerzenia nie przenoszące żadnych danych. Sygnalizacja dla szybkości Gigabit została zmieniona w taki sposób, aby możliwe było nadawanie tzw. sygnałów non-data nie przenoszących żadnych danych. Przy przesyłaniu ramek o długości 512 bajtów i większych, bity rozszerzenia nie wystąpią.

|

Odstęp międzyramkowy - IFG |

9,6 us |

|

Szerokość szczeliny czasowej |

51,2 us |

|

Czas wymuszania kolizji |

3,2 us |

|

Maksymalna długość ramki |

1518 B |

|

Minimalna długość ramki |

64 B |

Tab. 3.1 Dane techniczne dla szybkości 10 Mb/s (standard 802.3) [1i].

Pakiet Ethernetowy składa się z ramki, która jest poprzedzona preambułą i bajtem zwanym znacznikiem początku ramki (SFD). Minimalna długość ramki wynosi 64 bajty (po 8 bitów), preambuła składa się z 56 bitów, a SFD z 8 bitów.

Długości pól w bajtach

|

7 |

1 |

6 |

6 |

2 |

46 - 1500 |

4 |

|

Preambuła |

SFD |

Adres docelowy |

Adres źródłowy |

Długość |

Dane |

FCS |

Rys. 3.1. Format pakietu Ethernetowego (IEEE 802.3).

Preambuła – naprzemienny ciąg bitów 1 i 0, informujący o nadchodzącej ramce. Najczęściej nie jest on włączany do wielkości ramki. Uznawany jest za część procesu komunikacji.

SFD – (Start of Frame Delimiter )– bajt kończący preambułę o postaci: '10101011' (standard 802.3, strona 24), zawsze jest zakończony dwoma bitami 1. W standardzie Ethernet bajt ten nie występuje, zastąpiony jest kolejnym bajtem preambuły (ostatni bit równy 0).

Adresy – są to liczby 6 bajtowe, będące adresami sprzętowymi komunikujących się interfejsów sieciowych.

Długość – określa w bajtach ilość danych, które nastąpią po tym polu – nie może być więcej niż 1500. W standardzie Ethernet wartość w tym polu jest zawsze większa od 1500 (dziesiętnie) i określa numer protokołu warstwy wyższej, który odbierze dane po zakończeniu obróbki przez standard Ethernet.

Dane – jeśli ilość danych jest mniejsza od 46 bajtów, wprowadzane jest tzw. uzupełnienie PAD (padding) i dane są dopełniane jedynkami, tak aby ramka nie była mniejsza niż 512 bitów (slot time) dla 10Mbit..

FCS – Frame Check Sequence – zawiera 4 bajty kontrolne (cyclic redundancy check - CRC) wygenerowane przez interfejs nadający i sprawdzane przez odbierający. Określają one czy dane nie zostały uszkodzone.

Widać tutaj, że ramka – z pominięciem preambuły i SOF – może mieć od 64 (6+6+2+46+4) do 1518 bajtów (6+6+2+1500+4).

Każde urządzenie sieciowe ma nadawany przez producenta niepowtarzalny numer odróżniający dany egzemplarz od innych. Numery te noszą nazwę MAC (Media Access Control) i są przyznawane przez IEEE. Organizacja ta przypisuje poszczególnym producentom odpowiedni kod i zakres liczbowy. Dzięki temu nie powinno być na świecie dwóch kart sieciowych o takim samym numerze. Pierwsze trzy bajty identyfikują producenta karty, pozostałe są numerem kolejnym egzemplarza.

Adres źródłowy jest zawsze adresem pojedynczej karty sieciowej. Adres docelowy może być adresem pojedynczym (unicast), grupowym (multicast) jak i rozgłoszeniowym – dla wszystkich użytkowników – (broadcast). Adres rozgłoszeniowy składa się z samych bitów o wartości 1. Jeśli host nasłuchując otrzyma ramkę z takim adresem w polu docelowym, odczytuje ją uznając, że jest przeznaczona również dla niego.

Jeśli w polu długość będzie wartość mniejsza od 1500 (np. w starym systemie Ethernet lub przenosząca protokół AppleTalk) oznaczająca długość przesyłanych danych, to tracimy informację na temat protokołu warstwy wyższej, który powinien otrzymać daną ramkę. Taką ramkę opisuje norma IEEE 802.2, w której został zdefiniowany protokół LLC (Logical Link Control). Jednostka danych LLC nazywa się PDU (Protocol Data Unit). PDU zawarta jest w pierwszych kilku bajtach pola danych ramki Ethernetowej.

|

|

|||

|

|

|

|

|

DSAP (Destination Service Access Point) - [1 bajt] identyfikuje protokół warstwy wyższej, do którego mają być przekazane dane. W podobny sposób odbywa się to w polu typu w ramce Ethernetowej.

SSAP (Source Service Access Point) - [1 bajt].

Bity kontrolne - [1 lub 2 bajty]

W ramkach przenoszących pola standartu 802.2 ilość danych jest mniejsza o kilka bajtów od ramek korzystających z pola typu.

Wstępnie zdefiniuję kilka pojęć wprowadzonych w normie IEEE 802.3. Niektóre z tych definicji zostaną w późniejszych rozdziałach rozszerzone i omówione dokładniej.

DTE (data terminal equipment) - urzadzenie terminalowe danych lub inaczej stacja, jest unikalnym, zaadresowanym urządzeniem w sieci.

Urządzenie nadawczo-odbiorcze (transceiver) – urządzenie, które umożliwia stacji transmisje „do” i „z” któregoś ze standartowych mediów normy IEEE 802.3. Dodatkowo transceiver Ethernetowy zapewnia izolację elektryczną pomiędzy stacjami oraz wykrywa i reaguje na kolizje.

MAU (Medium Attachement Unit) moduł dołączania medium jest jednym z określeń IEEE na transceiver. Karta sieciowa najczęściej ma zintegrowany wewnątrz transceiver.

AUI (Attachment Unit Interface) - połączenie pomiędzy kontrolerem i transceiverem. Aktualnie prawie nie występuje, był to rodzaj kabla i gniazdek, do komunikowania się karty sieciowej z dołączanymi do niej transceiverami. Dopiero transceiver mógł zostać podłączony do medium transmisyjnego (np.: koncentryk, skrętka)

Segment – część okablowania sieci ograniczona przez mosty (bridge), przełączniki (switche), rutery, wzmacniaki lub terminatory. Najczęściej połączenie między dwoma komputerami lub koncentratorem i komputerem (dla skrętki i światłowodu), lub jeden odcinek kabla koncentrycznego łączącego wiele urządzeń.

Wzmacniak (repeater) – stanowi połączenie elektryczne między dwoma segmentami sieci. Jego zadaniem jest wzmocnienie i odnowienie sygnału w celu zwiększenia rozległości sieci. W żaden sposób nie ingeruje w zawartość logiczną ramki.

Koncentrator (hub, concentrator) – umożliwia podłączenie (w topologii gwiazdy) wielu urządzeń sieciowych w jeden segment. W rozważaniach można go traktować jak połączenie wielu wzmacniaków (wieloportowy wzmacniak).

Domena kolizji jest formalnie definiowana jako pojedyncza sieć CSMA/CD, w której może nastąpić kolizja, jeśli dwa komputery podłączone do tej sieci będą nadawać jednocześnie. Jeśli mamy komputery połączone za pomocą koncentratora (kilku) lub kabla koncentrycznego to tworzą one pojedyńczą domenę kolizji. Urządzenia takie jak przełącznik, ruter tworzą oddzielne domeny kolizji na każdym ze swoich portów.

Jeżeli w naszej sieci będzie się znajdował przełącznik lub ruter, to należy traktować każdy jego interfejs jak osobną sieć (domenę kolizji) w rozumieniu normy. W normie zawarte są dwa modele służące do weryfikacji konfiguracji sieci. Model pierwszy przedstawię poniżej. Model drugi opierający się na zestawie pomocniczych obliczeń przy których korzysta się z tabel z różnymi współczynnikami. Ze względu na jego złożoność i fakt, że najczęściej korzystają z niego administratorzy dużych i nietypowych sieci, nie zamieszczę jego opisu. Po dokładniejsze dane odsyłam do pozycji [4] bibliografii. Model 1 opiera się o kilka uogólnionych i uproszczonych zasad. Należy pamiętać, że ze względu na wspomniane uproszczenia, istnieją sieci niezgodne z modelem 1, a poprawne względem modelu 2. Przy analizie bardziej nietypowych i złożonych sieci Ethernet należy skorzystać ze wspomnianej wyżej publikacji.

Ponieważ norma ta była tworzona dosyć dawno i wiele wymienianych w niej urządzeń już nie jest spotykanych, nie będę rozwijał reguł ich dotyczących (złącze AUI, FOIRL).

Reguły te zostały jeszcze bardziej uproszczone w łatwej do zapamiętania i powszechnie

stosowanej tzw. zasadzie 5-4-3:

- nie może być więcej niż 5

połączonych segmentów,

- pomiędzy dwiema stacjami nie

może być więcej niż 4 wzmacniaki (np.: koncentratory),

- maksymalnie 3 z nich mogą

być segmentami mieszanymi.

Zasady 5-4-3 nie należy interpretować, tak że w osobnej domenie kolizji nie może być więcej niż cztery koncentratory. Jedynie pomiędzy każdymi dwoma komunikującymi się ze sobą komputerami, może ich być najwyżej cztery.

Istnieją dwa rodzaje koncentratorów 100Mbps: klasy I i klasy II.

Pomiędzy dwiema stacjami w fast Ethernecie może być tylko jeden koncentrator klasy I lub dwa koncentratory klasy II. Rozpiętość sieci Fast Ethernet nie powinna przekraczać 200m. Przy wykorzystaniu koncentratorów klasy II może być 205m, uwzględniając 5m na kabel krosowy pomiędzy koncentratorami. Oczywiście możliwe są inne długości kabla krosowego, należy jednak dbać aby nie przekroczyć maksymalnej rozpiętości sieci (domeny kolizyjnej). Można również użyć więcej niż jednego koncentratora klasy I lub dwóch klasy II. Jednak dla takiej sieci należy wykonać obliczenia dla modelu 2 i sprawdzić zgodność zależności czasowych.

| Rodzaj połączenia | Całość po miedzi | Całość po światłowodzie | Miedź i światłowód |

|

|

|

|

|

|

|

|

|

160m światłowodu |

|

|

|

|

100m skrętki |

|

|

|

|

116m światłowodu |

Tabela średnic domen kolizyjnych dla Fast Ethernetu [4]

Ponieważ nie produkuje się koncentratorów dla Gigabit Ethernetu na światłowodzie, nie będę opisywał tych reguł. W praktyce nie spotyka się sieci half-duplex na Gigabit Ethernecie. Zamiast koncentratorów w sprzedaży są przełączniki w których stosuje się segmenty ful-duplex.

Należy dbać aby w sieci Ethernet, nie wystepowało zbyt wiele kolizji. W przypadku ich nadmiaru, należy podzielić sieć na osobne domeny kolizji. Przy połączeniu komputerów za pomocą urządzeń pracujących w warstwie 1 modelu ISO/OSI (wzmacniaków, koncentratorów) tworzymy pojedynczą domenę kolizji. W przypadku zastosowania urządzeń pracujących również w warstwie 2 (i wyższych) modelu ISO/OSI (mosty, przełączniki, rutery) dzielimy sieć na osobne domeny kolizji.

Dodatek do standardu Ethernet - IEEE 802.3x definiuje jeszcze jeden tryb transmisji dla Ethernetu, nazywany full-duplex, który omija protokół CSMA/CD. Protokół CSMA/CD definiuje tzw. half-duplex, co oznacza, że stacje nie mogą transmitować danych w tym samym czasie. Full-duplex umożliwia dwóm stacjom równoczesną wymianę danych poprzez łącze typu punkt-do-punktu (point-to-point). Muszą one jednak posiadać niezależne ścieżki nadawania i odbioru. W tym przypadku medium kabla koncentrycznego nie spełnia tego warunku, jest tam jedynie jedna ścieżka i nie ma możliwości transmisji full-dupleks poprzez koncentryk. Ponadto w tym trybie można połaczyć jedynie dwie stacje i obie muszą mieć interfejsy sieciowe skonfigurowane do pracy w trybie full-dupleks. Stacja o prędkości 10Mbit w trybie full-duplex uzyskuje szerokość pasma równą 20Mbit. Dodatkowo, zaletą trybu full-dupleks jest brak ograniczeń długości segmentu wynikających z wymagań czasowych (szczelina czasowa S - rozpiętość sieci). W tym trybie pracy dlugość segmentu ograniczają jedynie parametry medium, np.: w skrętce CAT5 charakterystyki elektryczne kabla ograniczają jego długość do 100 metrów. Jednak dużą zaletę tego trybu pracy widzimy po rozmiarze maksymalnym segmentów światłowodowych.

W transmisji full-duplex nie ma możliwości wykrywania kolizji, co w niektórych przypadkach może stwarzać problemy. W przypadku gdy jeden komputer w sieci ma ustawioną transmisję typu full-duplex i zostanie podłączony do koncentratora, wystąpi zjawisko wielokrotnych kolizji, ponieważ przy takim połączeniu komputer ten uznaje, że ma dostępną całą szerokość pasma i nie sprawdza czy może nadawać.

Największe korzyści ze stosowania trybu full-duplex otrzymamy używając go w połączeniach rdzenia sieci pomiędzy przełącznikami i w połaczeniach serwerów z przełącznikami.

W załączniku IEEE 802.3x został zdefiniowany protokół kontroli MAC (MAC Control). Jeśli stacja odbierze ramkę z wartością (szesnastkową) 0x8808 w polu typu, to odczytuje kod operacji (opcode) umieszczony w polu danych. Kod operacji umieszczony jest w pierwszych 2 bajtach pola danych. Protokół MAC Control opsługuje sytuacje związane z zagubieniem ramki w sieci, odrzuceniem tego typu ramki, jej uszkodzeniem lub opóźnieniem. Rozmiar tego typu ramki jest minimalnym rozmiarem ramki w sieci czyli wynosi 64 bajty.

Podczas transmisji full-duplex, protokół kontroli MAC przenosi polecenia PAUSE. Wartość kodu operacji dla PAUSE to 0x0001 (hex). Tylko stacje skonfigurowane do pracy w trybie full-duplex mogą odbierać ramki typu PAUSE. Poza kodem w ramce znajduje się czas przez jaki należy wstrzymać wysyłanie kolejnych ramek z danymi do danej stacji. W taki sposób został zapewniony mechanizm sterowania przepływem danych w czasie rzeczywistym. Ramka taka wysyłana jest na z góry zdefiniowany adres grupowy 01-80-C2-00-00-01. Dzięki temu stacja wysyłająca ramke nie musi zapamiętywać adresu drugiej stacji w połączeniu full-duplex.Ponadto adres ten jest wygodny przypołączeniu dwóch przełączników pracujących w trybie full-duplex, ponieważ mogą do siebie wysyłać takie ramki sterując transmisją i nie będą one rozgłaszane w całej domenie rozgłoszeniowej (zostało to opisane w standardzie IEEE 802.1D opisującym pracę przełączników w sieci).

Protokół Auto-Negotiation wykorzystuje do przesyłania informacji system sygnalizacji zwany FLP (Fast Link Pulse ). Sygnały te są zmodyfikowaną wersją sygnałów NLP (Normal Link Pulse) wykorzystywanych do weryfikacji integralności łącza w standardzie 10Base-T. Z wyjątkiem systemu Gigabit Ethernet pracującego na światłowodzie, nie ma standardów auto-negocjacji IEEE dla światłowodów. Każdy impuls NLP trwa 100ns. Podobnie każdy impuls FLP trwa 100ns ale składa się z 33 krótkich impulsów. Czas przerwy jest taki sam w przypadku NLP i FLP. To sprawia, ze interfejsy wykorzystujące FLP są zgodne ze starszymi interfejsami 10Base-T nie obsługującymi protokołu Auto-Negotiation.

Pierwsze 17 z 33 impulsów stanowi podstawę czasu (koduje zegar). Kolejne 5 bitów stanowi pole selektora identyfikujące technologię LAN. Dla Ethernetu ciąg ma postać : 10000. Następne 8 bitów opisuje technologie sieciowe z jakimi może pracować interfejs, kolejne bity oznaczają: 10Base-T, 10Base-T full-duplex, 100Base-TX, 100Base-T full-duplex, 100Base-T4, PAUSE, Zarezerwowany, Zarezerwowany. Jeśli pojawia się jedynka, tzn. że interfejs obsługuje daną technologię. Następny bit jest wskaźnikiem błędu, oznacza że zostało wykryte jakieś uszkodzenie (np. kabla). Piętnasty bit stanowi sygnał ACK, i jest potwierdzeniem przyjętej wcześniej wiadomości. Komunikaty systemu automatycznego negocjowania są wysyłane do czasu aż druga strona nie odpowie wiadomością z ustawionym bitem potwierdzenia. Interfejs wysyła potwierdzenie po odebraniu trzech identycznych, kolejnych wiadomości. Ostatni szesnasty bit sygnalizuje pojawienie się następnej wiadomości, kontynuującej opisywanie możliwości interfejsu wysyłającego.

Kiedy stacje zakończą procedurę auto negocjacji, przez łącze nie może być przesłany żaden więcej impuls FLP. System cały czas monitoruje pracę łącza i np. po chwilowym zerwaniu łącza (przepięcie wtyczki) renegocjuje parametry pracy. Standard auto negocjacji w przypadku kontaktu z urządzeniem nie obsługującym tego protokołu, stara się rozpoznać urządzenie i automatycznie ustalić parametry pracy.

W 1999 roku został ostatecznie zdefiniowany standard 1000Base-T przez normę IEEE 802.3ab. Umożliwia on transmisję o szybkości 1000Mb/s przez skrętkę Cat-5 o długości 100 m. Zdefiniowana została również transmisja typu full-duplex (przy wykorzystaniu 4 par) umożliwiająca osiągnięcie przepustowości 2000Mb/s.

Poza zmianami opisanymi wcześniej, w standardzie znalazł się opcjonalny tryb pracy określony jako potoki ramek. Pozwala to na transmisję więcej niż jednej ramki w danym czasie nadawania, co poprawia osiągi systemu przy przesyłaniu dużych ilości krótkich ramek. całowita długość potoku równa jest czasowi nadania 65536 bitów (8192 bajty) plus czas nadawania ramki końcowej. Pierwsza ramka jest przesyłana normalnie, jeśli podczas jej transmisji nie wystąpi kolizja (w czasie slot), tzn że łacze jest wolne i można kontynuować nadawanie potoku.

| Ramka | Rozszerzenie |

Kolejne ramki oddzielane bitami rozszerzenia o czasie równym odstępowi międzyramkowemu (IFG)

| Ramka | IFG | Ramka | IFG | Ramka | IFG | Ramka ostatnia |

Jeśli transceiver zostanie uszkodzony i zaczyna w sposób ciągły nadawać sygnał, sytuację taką nazywamy jabbering. W takim przypadku definiowaną przez normę rolą transceivera jest odcięcie sygnału.

Sygnały w 10Mbps koncentryku, skrętce i światłowodzie używają dosyć prostego

schematu kodowania Manchester. Sygnały zegara i danych są połączone i w środku

każdego bitu następuje przeskok taktu. Zasady kodowania Manchester:

- 0 - sygnał o wysokiej wartości w pierwszej połowie okresu i niskiej w drugiej,

- 1 - sygnał o niskiej wartości w pierwszej połowie okresu i wysokiej w drugiej.

Również światłowodowe wersje 10Mbps Ethernetu używają kodowania Manchester.

Sygnały w skrętce dla 10Base-T mają poziomy napięć od -2,5V do +2,5V, przy standardzie 100Base-T od -1V do +1V. Dla tego sygnalizacja ta nie wymaga punktu zero tj. w koncentryku.

Kodowanie w systemach 100Mbps opiera się na kodowaniu blokowym, np. 4 bitowy blok danych kodowany jest za pomocą 5 bitowego symbolu (4B/5B). Dodatkowe symbole kodowe używane są do celów kontrolnych, np.: sygnalizacja startu ramki, sygnalizacja błędów. W wyniku kodowania blokowego transmisja ma rzeczywistą szybkość 125Mbaudów. Ponadto symbole transmitowane są przy pomocy systemu zwanego wielopoziomowym progiem-3 (MTL-3). Oznacza to, że przy każdej zmianie sygnał będzie miał jeden z trzech poziomów. Podczas każdego taktu zegara zmiana poziomu sygnału oznacza logiczną jedynkę, a brak zmiany zero.

Interfejs ignoruje (poziom tłumienia) sygnały niższe niż 300mV. Typowy kabel Kategorii 5 ma tłumienie na poziomie 11,5dB na długości 152 metrów. Uwzględniając ok. 1,5dB na złączach, kablach krosowych itp. jest szansa na osiągnięcie 150m długości segmentu, przy użyciu dobrej jakości fachowo wykonanych (krosy) elementów. Impedancja falowa skrętki wynosi 100 omów.

Transceivery 10Base-T w przypadku braku transmisji co pewien czas wysyłają sygnał testu łącza, sprawdzając połączenie. Jeśli równocześnie świeci nam się dioda na transceiverach po obu stronach połączenia (po jednej stronie może być np.: koncentrator) to połączenie jest wykonane dobrze i działa poprawnie. Należy pamiętać, że diody na niektórych kartach sieciowych świecą ciągle, niezależnie od podłączenia przewodu sieciowego. Transceivery skrętkowe wykrywają kolizję poprzez równoczesne pojawienie się sygnału na obu parach - nadawczej i odbiorczej.

Podobnie w światłowodowym systemie Gigabit Ethernet stacja sprawdza integralność łącza na podstawie sygnałów aktywności (transmisja) odległej stacji. W okresach bezczynności łącza, wysyłane są sygnały IDLE. W przypadku ich urwania, stacja zaczyna wysyłać informację o uszkodzeniu, co - jeśli zostało przerwane tylko jedno włókno - umożliwia zasygnalizowanie uszkodzenia przez stację na drugim końcu światłowodu.

Skrętkowy Gigabit Ethernet ze względu na złożoność problemu transmisji z tak wysoką szybkością po medium miedzianym, używa systemu kodowania nazwanego 4D-PAM5, który przesyła sygnały czterema parami przewodów. Zmienia 8-bitowy bajt danych w równoczesną transmisję czterech symboli kodowych, czterema parami przewodów (4D). Symbole wykorzystują pięciopoziomową, pulsową modulację amplitudy (PAM5). Sygnał ten zawiera w sobie korekcję błędów. Równocześnie do transmisji wykorzystywane są wszystkie 4 pary, każda równocześnie do nadawania i do odbierania sygnałów. Dwa bity danych są kodowane pojedynczą zmianą amplitudy sygnału. Ponadto na równocześnie nadawanie odbywa się na czterech parach, więc przy jednym takcie zegarowym wysyłamy 8 bitów informacji. Dzięki temu udało się przy szybkości 125Mbaudów uzyskać transmisję 1000Mbps.

Urządzenie 1000Base-T musi wykorzystywać system auto negocjacji, decydujący który transceiver będzie pracował w trybie master, a który w slave. Master narzuca sygnał zegarowy.

Do pracy w systemie 1000Base-T wszystkie komponenty (kable, łącza) muszą spełniać wymagania Cat 5.

|

Nr styku |

Sygnał |

|

1 |

BI_DA+ |

|

2 |

BI_DA- |

|

3 |

BI_DB+ |

|

4 |

BI_DC+ |

|

5 |

BI_DC- |

|

6 |

BI_DB- |

|

7 |

BI_DD+ |

|

8 |

BI_DD- |

Sygnały 1000Base-T na RJ-45 [4]

Przez skrętkę równocześnie transmitowane są w obu kierunkach cztery sygnały: BI_DA, BI_DB, BI_DC, BI_DD. Większość urządzeń posiada system wykrywania polaryzacji i odpowiedniej jej zamiany na wypadek zamiany miejscami przewodów w parze kabla UTP.

1000Base-X

Sygnalizacja w światłowodowym Ethernecie światłowodowym oparta jest na prostym kodzie, gdzie jedynce odpowiada wysoki poziom światła, a zeru ciemność. Do zakodowania każdych 8 bitów danych użyte zostało 10 bitów sygnału, co powoduje że szybkość transmisji musi wynosić 1250Mbaudów. Maksymalna częstotliwość pracy diod LED wynosi około 600MHz, więc używane są lasery.

Standart określa, że segment 1000Base-LX w trybie full-duplex może osiągnąć długość do 5000m, jednak wielu producentów sprzedaje własne rozwiązania o lepszych parametrach. Nigdy nie należy patrzyć na końcówki światłowodu, ponieważ strumień laserowy po pierwsze jest niewidoczny dla ludzkiego oka (pracuje w podczerwieni), a po drugie uszkadza siatkówkę nie wywołując wrażenia bólu, więc nawet nie zauważymu kiedy oślepniemy. Jest takie powiedzenie: iIe razy można zajrzeć w światłowód? ... Dwa, raz lewym okiem, a raz prawym.

Nadal pokutuje pogląd że sieć Ethernet wypełnia się przy obciążeniu 37% i wiele więcej od niej nie należy oczekiwać. Wartość ta pochodzi z opracowania Boba metcalfa i Davida Boggsa opisującego rozwój i działanie ethernetu. Niestety opracowanie to pochodzi z roku 1976. Ponadto opiera się na silnie uproszczonym modelu, wykorzystywanym przy założeniach maksymalnej transmisji ramek o minimalnej długości. Przy wykorzystaniu takiego modelu, sieć rzeczywiście wypełnia się przy 36,8%. Autorzy ostrzegali o uproszczeniu rozważań, ale nie zapobiegło to ustaleniu się mitu.

W 1988 roku David Boggs wraz z dwoma współpracownikami (Mogul i Kent) opublikowali wyniki badań praktycznych rzeczywistego systemu Ethernet. Nawet kiedy 24 stacje stale rywalizowały o pasmo i wysyłały ramki o minimalnym rozmiarze (warunki podobne do założeń pierwszego modelu), wykorzystanie kanału oscylowało w granicach 9Mbps (po szczegóły odsyłam do pozycji [4] z bibliografii).

Dalsze analizy wykonywane dzięki coraz lepiej oddających rzeczywiste zachowanie sieci modelu oraz porównań z rzeczywistymi wynikami prowadzą do kilku ciekawycych wniosków.

- Jeśli liczba stacji w pojedynczej domenie kolizji nie przekracza 200, sieć zachowuje się stabilnie i umożliwia transmisję danych w sensownym czasie.

- Ciągłe przeciążenie kanału nie jest normalnym trybem pracy sieci Ethernet, która charakteryzuje się raczej krótkotrwałymi "wybuchami" transmisji ramek.

- Dla obciążenia sieci do 50%, średni czas odpowiedzi jest bliski 0,001s. Umożliwia to pracę aplikacji transmitujących dane (dźwięk, obraz) w czasie rzeczywistym.

- W zakresie od 50% do 80% obciążenia kanału średnie opóźnienie wzrasta aż do 0,1s. Dla usług typu WWW, telnet, ftp opóźnienie nie będzie zauważalne. Krótkotrawałe "eksplozje" ruchu do wartości 80-100% są normalnym stanem pracy sieci i nie stanowią problemu.

- Sieć obciążona powyżej 80% powinna zostać przekonfigurowana (np.: podzielona na domeny kolizji za pomocą przełącznika), ponieważ nie zapewnia transmisji ramki w sensownym czasie.

Dodatkowym paramatrem opisującym działanie sieci Ethernet jest ilość kolizji podana jako procent ilości wysłanych ramek. W normalnie działającym segmencie ilość kolizji nie jest ważnym paramatrem. Jednak gdy zbliża się do 100% wysłanych ramek, jest sygnałem awarii.

Ogólne praktyczne reguły stosowane przez administratorów, mówią że problemy z siecią zaczynają się gdy:

- średnie wykorzystanie sieci w ciągu dowolnych 8 godzin pracy przekracza 20%,

- średnie wykorzystanie sieci w ciągu dowolnej 1 godziny pracy przekracza 30%,

- średnie wykorzystanie sieci w ciągu dowolnych 15 minut pracy przekracza 50%.

Czego teoretycznie możemy oczekiwać po sieci Ethernet:

|

|

|

|

|

|

64

|

46

|

14 880

|

684 480

|

|

82

|

64

|

12 254

|

784 260

|

|

146

|

128

|

7 530

|

963 840

|

|

274

|

256

|

4 251

|

1 088 256

|

|

530

|

512

|

2 272

|

1 163 264

|

|

1042

|

1024

|

1 177

|

1 205 248

|

|

1518

|

1500

|

812

|

1 218 000

|

W sieciach typu Ethernet można stosować różnorodne rodzaje mediów transmisyjnych. Ich wybór opiera się o kilka cech, które należy rozważyć projektując sieć:

|

Standard |

Norma – rok ogłoszenia |

Szybkość |

Topologia |

Rodzaj medium transmisyjnego |

Maks. długość segmentu w m. |

|

|

Half-Duplex |

Full-Duplex |

|||||

|

10Base5 |

DIX-1980, |

10Mb/s |

Magistrala |

pojedynczy 50W przewód koncentryczny (gruby Ethernet) o średnicy 10mm |

500 |

n/a |

|

10Base2 |

802.3a-1985 |

10Mb/s |

Magistrala |

pojedynczy 50W przewód koncentryczny (cienki Ethernet RG58) o średnicy 5mm |

185 |

n/a |

|

10Broad36 |

802.3b-1985 |

10Mb/s |

Magistrala |

pojedynczy 75 przewód szerokopasmowy |

1800 |

n/a |

|

FOIRL |

802.3d-1987 |

10Mb/s |

Gwiazda |

dwa włókna optyczne |

1000 |

>1000 |

|

1Base5 |

802.3e-1987 |

1Mb/s |

Gwiazda |

dwie skręcone pary przewodów telefonicznych |

250 |

n/a |

|

10Base-T |

802.3i-1990 |

10Mb/s |

Gwiazda |

dwie pary kategorii Cat-3 UTP |

100 |

100 |

|

10Base-FL |

802.3j-1993 |

10Mb/s |

Gwiazda |

dwa włókna optyczne |

2000 |

>2000 |

|

10Base-FB |

802.3j-1993 |

10Mb/s |

Gwiazda |

dwa włókna optyczne |

2000 |

n/a |

|

10Base-FP |

802.3j-1993 |

10Mb/s |

Gwiazda |

dwa włókna optyczne |

1000 |

n/a |

|

100Base-TX |

802.3u-1995 |

100Mb/s |

Gwiazda |

dwie pary kategorii Cat-5 UTP |

100 |

100 |

|

100Base-FX |

802.3u-1995 |

100Mb/s |

Gwiazda |

dwa włókna optyczne |

412 |

2000 |

|

100Base-T4 |

802.3u-1995 |

100Mb/s |

Gwiazda |

cztery pary kategorii Cat-3 UTP |

100 |

n/a |

|

100Base-T2 |

802.3y-1997 |

100Mb/s |

Gwiazda |

cztery pary kategorii Cat-3 UTP |

100 |

100 |

|

1000Base-LX |

802.3z-1998 |

1Gb/s |

Gwiazda |

laser długofalowy (1300nm) przez: |

|

|

|

1000Base-SX |

802.3z-1998 |

1Gb/s |

Gwiazda |

laser krótkofalowy (850nm) przez: |

|

|

|

1000Base-CX |

802.3z-1998 |

1Gb/s |

Gwiazda |

ekranowany kabel miedziany |

25 |

25 |

|

1000Base-T |

802.3ab-1999 |

1Gb/s |

Gwiazda |

cztery pary kategorii Cat-5 UTP |

100 |

100 |

Tab 3.2. Tabela norm IEEE dotyczących sieci Ethernet [5i].

W specyfikacji IEEE 802.3 przedstawionych zostało wiele różnych standardów, spośród których najważniejszymi dla nas są:

10Base-2 - (Thin Ethernet) kabel koncentryczny cienki.

10Base-5 - (Thick Ethernet) kabel koncentryczny gruby.

10Base-T - (UTP - Unshielded twisted-pair cable) skrętka 10Mbit.

100Base-T - skrętka 100Mbit.

10Base-FL - (Fiber Optic Cable) światłowód.

W naszej sieci zastosowano głównie skrętkę i światłowód (w niewielkim fragmencie koncentryk, który w trakcie pisania pracy wyszedł z użycia), jednak ze względu na znaczenie historyczne i jego ciągłe stosowanie omówię również przewód koncentryczny.

Technologia oparta na kablu koncentrycznym przechodzi do historii. Obarczona jest ona wieloma wadami (omówię je w dalszej części rozdziału), które powodują rezygnowanie z jej stosowania.

Wyróżnia się dwa rodzaje kabla koncentrycznego:

Ethernet gruby – 10Base-5 (Thick Ethernet) oznaczenie kabla RG-8 i RG-11, o impedancji falowej 50 omów i grubości 1/2", praktycznie wyszedł z użycia, czasem stosowany jako rdzeń sieci (max. odległość między stacjami do 500m).

Ethernet cienki – 10Base-2 (Thin Ethernet) oznaczenie kabla RG-58, o impedancji falowej 50 omów i grubości 1/4", powszechnie stosowany w małych sieciach lokalnych (przy połączeniu 2 komputerów max. odległość między nimi to185m). Czasem jeszcze spotyka się tą technologię w praktycznych zastosowaniach.

- ze względu na posiadaną ekranizację,

jest mało wrażliwy na zakłócenia i szumy,

- jest tańszy niż ekranowany

kabel skręcany,

- posiada twardą osłonę, dzięki

czemu jest bardziej odporny na uszkodzenia fizyczne.

- ograniczenie szybkości do

10Mbit,

- niewygodny sposób instalacji

(duże łącza, terminatory, łączki T, duża grubość i niewielka elastyczność kabla),

- słaba skalowalność (problemy

z dołączeniem nowego komputera),

- niska odporność na poważne

awarie (przerwanie kabla unieruchamia dużą część sieci),

- trudności przy lokalizowaniu

usterki,

|

Źródło transmisji |

Elektryczne |

|

Współpracujące topologie |

10Mb Ethernet |

|

Maksymalna długość segmentu |

185 m |

|

Minimalna długość kabla |

0,5 m |

|

Maksymalna liczba stacji |

30 na jeden segment kabla |

|

Maksymalna liczba segmentów |

5 powtórzonych segmentów, z których tylko 3 są wypełnione |

|

Maksymalna całkowita długość sieci |

925 m |

Tab. 3.3. Parametry kabla Thinnet [1].

W technologii 10Base-2 kolejne odcinki kabla łączymy w topologii magistrali za pomocą końcówek BNC.

Rys 3.2. Końcówka BNC;

Podczas instalacji końcówki BNC wykorzystuje się specjalne narzędzie do przycięcia poszczególnych części kabla na odpowiednie długości.

Rys. 3.3. Budowa kabla koncentrycznego; na podstawie [3i].

Następnie za pomocą szczypiec zaciskowych wykonuje się połączenie mechaniczne i elektryczne końcówki BNC.

Rys 3.4 Budowa złącza BNC

Kable koncentryczne powinny być zakończone terminatorami (specjalne końcówki o rezystancji 50 Om dostosowanej do impedancji falowej kabla), z czego jeden z nich powinien być uziemiony (podłączony krótkim łańcuszkiem do obudowy komputera).

Rys 3.5 Terminator BNC z uziemieniem, łącznik T.

Rys 3.6 Schemat fizycznego łączenia komputerów w technologii 10Base-2.

W takim połączeniu potrzebne są różne dodatkowe elementy: terminatory, łączniki T, łącza BNC.

Chociaż sieć 10Base-2 jest technologią wychodzącą z użytku, nadal może się okazać przydatna w niektórych zastosowaniach. Przykładowo przy instalacji małej sieci domowej - do 5 komputerów - koszt (tanie używane karty sieciowe, brak dodatkowych urządzeń sieciowych – koncentratora) takiej instalacji jest o wiele niższy od instalacji z wykorzystaniem skrętki. Ponadto przy niewielkiej liczbie komputerów problemy z diagnozowaniem uszkodzeń fizycznych sieci nie są zbyt duże.

Ciekawym zastosowaniem tej technologii, stają się ostatnio sieci osiedlowe. W przypadku odległości pomiędzy blokami powyżej 100 m, często wykorzystuje się przewód koncentryczny. Dodatkowo, kabel ten jest mocniejszy mechanicznie i bardziej odporny na warunki zewnętrzne, co ułatwia jego instalację na zewnątrz budynków.

Ponadto w środowiskach o dużych szumach elektromagnetycznych, również objawiają się zalety kabla koncentrycznego.

Aktualnie najpopularniejszym środkiem transmisji stał się nie ekranowany dwuparowy kabel skręcany (UTP - Unshielded Twisted-Pair cable) – 10Base-T.

Opierając się na standardzie ANSI/EIA 586 (American National Standarts Institute/ Electronic Industries Asociation) i pracach grupy 2840, ISO/IEC zdefiniował nowy standard: ISO IS11801, przyjęty do stosowania w 1994 roku.

CAT 1 & 2 - głos i dane małej jakości (np.: modem)

CAT 3 - transmisja do 10 Mbps (max. dł. 100 m)

CAT 4 - transmisja do 16 Mbps (max. dł. 150 m)

CAT 5 - transmisja do 100 Mbps (max. dł. 160 m)

Aplikacje klasy C są to aplikacje dotyczące danych o dużej częstotliwości do 16MHz.

- jest najtańszym medium transmisji (jeśli chodzi

o cenę metra, bez uwzględniania dodatkowych urządzeń),

- wysoka prędkość transmisji (do 1000Gb/s),

- łatwe diagnozowanie uszkodzeń,

- łatwa instalacja,

- odporność na poważne awarie (przerwanie kabla

unieruchamia najczęściej tylko jeden komputer),

- jest akceptowana przez wiele rodzajów sieci,

- niższa długość odcinka kabla niż w innych mediach

stosowanych w Ethernecie,

- mała odporność na zakłócenia (skrętki nie ekranowanej),

- niska odporność na uszkodzenia mechaniczne –

konieczne jest instalowanie specjalnych listew naściennych itp.

|

Źródło transmisji |

Elektryczne |

|

Współpracujące topologie |

10Mb, 100Mb i 1Gb Ethernet, FDDI, ATM |

|

Maksymalna długość kabla |

100 m |

|

Minimalna długość kabla |

Brak |

| Minimalna liczba stacji | 2 na kabel |

|

Maksymalna liczba stacji |

1024 na segment |

|

Maksymalna liczba segmentów |

Dla 10Mb: 5 powtórzonych segmentów, z których tylko 3 są wypełnione Dla 100Tx i 1Gb: 2 powtórzone segmenty |

|

Maksymalna średnica sieci |

Dla 100Mb – 205 m. Dla 10Mb – ok. 2000 m. |

|

Maksymalna całkowita długość segmentu |

100 m |

Tab. 3.4. Parametry kabla skręcanego [1].

Dla szybkości 100Mb/s istnieją dwa różne media:

100Base-TX - skrętka kategorii 5, wykorzystane 2 pary (tak

jak w 10Base-T).

100Base-T4 - skrętka kategorii 5, wykorzystane 4 pary.

Dla szybkości 1000Mb/s została przewidziana również skrętka kategorii 5 wykorzystująca wszystkie 4 pary. Oczywiście można użyć lepszego kabla.

W przypadku wykorzystania skrętki w środowiskach o dużych szumach elektromagnetycznych, stosuje się ekranowany kabel skręcany (STP). Zbudowany jest on z czterech skręcanych ze sobą par przewodów miedzianych, otoczonych ekranującą siatką lub folią i umieszczonych w izolacyjnej osłonie.

W zastosowaniach skrętki można napotkać dwa typy końcówek:

- RJ-11 - sześciopozycyjny łącznik modularny (łącze telefoniczne),

- RJ-45 - ośmiopozycyjny łącznik modularny (sieć Ethernet).

Rys. 3.7 Wygląd wtyczki i gniazdka RJ-45, numery wyprowadzeń.

Wyróżniamy 3 rodzaje połączeń końcówek kabla UTP:

odwrotny - końcówka 1 do 8, końcówka 7 do 2, itd. – zastosowany w kablu telefonicznym,

zgodny - końcówka 1 do 1, końcówka 2 do 2, itd. – np.: połączenie Ethernet pomiędzy koncentratorem i kartą sieciową komputera,

krzyżowy - (cross-over) odwraca tylko niektóre połączenia, często spotykane przy połączeniach pomiędzy koncentratorami lub przy łączeniu dwóch komputerów bez pośrednictwa koncentratora.

W większości koncentratorów jednak istnieje możliwość dokonania zamiany kolejności przewodów wewnątrz urządzenia i wykorzystania kabla zgodnego. Metoda ta nazywana jest wewnętrznym krzyżowaniem; gniazdka (lub przełączniki) realizujące takie połączenie oznaczane są symbolem X. Dzięki temu możemy połączyć (skrosować) ze sobą koncentratory przy pomocy kabla zgodnego

Rys. 3.5. Wtyczka i gniazdo RJ-45. Z dokumentacji firmy 3Com.

|

Przeznaczenie |

Nr |

Kolor |

Nr |

Przeznaczenie |

|

Odbiór + |

1 |

Biało/Pomarańczowy |

1 |

Transmisja + |

|

Odbiór - |

2 |

Pomarańczowy |

2 |

Transmisja - |

|

Transmisja + |

3 |

Biało/Zielony |

3 |

Odbiór + |

|

(nie używane) |

4 |

Niebieski |

4 |

(nie używane) |

|

(nie używane) |

5 |

Biało/Niebieski |

5 |

(nie używane) |

|

Transmisja - |

6 |

Zielony |

6 |

Odbiór - |

|

(nie używane) |

7 |

Biało/Brązowy |

7 |

(nie używane) |

|

(nie używane) |

8 |

Brązowy |

8 |

(nie używane) |

Tab. 3.5 Połączenie zgodne UTP [8i]

|

Przeznaczenie |

Nr |

Kolor |

Nr |

Przeznaczenie |

|

Transmisja + |

3 |

Biało/Zielony |

1 |

Odbiór + |

|

Transmisja - |

6 |

Zielony |

2 |

Odbiór - |

|

Odbiór + |

1 |

Biało/Pomarańczowy |

3 |

Transmisja + |

|

(nie używane) |

7 |

Biało/Brązowy |

4 |

(nie używane) |

|

(nie używane) |

8 |

Brązowy |

5 |

(nie używane) |

|

Odbiór - |

2 |

Pomarańczowy |

6 |

Transmisja - |

|

(nie używane) |

4 |

Niebieski |

7 |

(nie używane) |

|

(nie używane) |

5 |

Biało/Niebieski |

8 |

(nie używane) |

Tab. 3.6 Połączenie krzyżowe UTP [8i]

Pary numeruje się tak[4]:

Sekwencja TIA/EIA T568A

|

numer pary

|

kolor pary

|

styki

|

|

1

|

niebieski | 4 (nieb), 5 (bia-nieb) |

|

2

|

pomarańczowy | 3 (bia-pom), 6 (pom) |

|

3

|

zielony | 1 (bia-ziel), 2 (ziel) |

|

4

|

brązowy | 7 (bia-brąz), 8 (brąz) |

Opcjonalna sekwencja TIA/EIA T568B

|

numer pary

|

kolor pary

|

styki

|

|

1

|

niebieski | 4 (nieb), 5 (bia-nieb) |

|

2

|

pomarańczowy | 1 (bia-pom), 2 (pom) |

|

3

|

zielony | 3 (bia-ziel), 6 (ziel) |

|

4

|

brązowy | 7 (brąz), 8 (bia-brąz) |

Para styków 4-5 jest nie używana, w celu zapewnienia zgodności ze standardem połączeń telefonicznych. W przypadku pomyłkowego wpięcia kabla telefonicznego w złącze sieciowe, styki z wysokim napieciem centrali telefonicznej (dochodzącym do 60V) nie będą miały połączenia elektrycznego z urządzeniem sieciowym.

Rys. 3.6. Połączenie zgodne i krzyżowe kabla UTP [3i].

Przedstawiam podstawowe wymagania, wg. normy TIA/EIA.

1. Minimalny promień zgięcia kabla wynosi czterokrotność średnicy kabla.

2. Kabel nie powinien być mocowany "na sztywno". Powinien mieć pewien

luz - nie należy dociskać maksymalnie "krawatek".

3. Kabla nie należy nadmiernie naciągać podczas układania w korytkach.

4. Pary przy wtyczce nie powinny być rozkręcone na długości większej niż 1,3cm.

5. Kable sieciowe powinny przebiegać dalej niż 30,5cm od skrętki. Od transformatorów

i silników należy zachować odległość 1,02m. Jeśli skrętka została umieszczona

w metalowym korytku prowadzącym, to minimalna odległość od przewodów zasilających

wynosi 6,4cm.

6. Jeśli zaistnieje konieczność skrzyżowania kabli zasilającego ze skrętką,

powinny one być ułożone prostopadle do siebie.

Obecnie najnowocześniejszym medium transmisyjnym jest światłowód (Fiber Optic Cable). Zasada jego działania opiera się na transmisji impulsów świetlnych między nadajnikiem (Optical Transmitter) przekształcającym sygnały elektryczne na świetlne, a odbiornikiem (Optical Receiver) przekształcającym sygnały świetlne odebrane ze światłowodu w sygnały elektryczne. Sieci oparte na światłowodach zwane są FDDI (Fiber Distributed Data Interface).

1. Włókno optyczne, złożone z dwóch rodzajów szkła o różnych współczynnikach załamania (Refraction Index):

- cześć środkowa – rdzeń (Core), najczęściej o średnicy 62,5 um (rzadziej 50um)

- część zewnętrzną – płaszcz zewnętrzny (Cladding), o średnicy 125 um;

2. Warstwa akrylowa

3. Tuba – izolacja o średnicy 900 um.

4. Oplot kewlarowy.

5. Izolacja zewnętrzna.

Promień światła wędrując w rdzeniu światłowodu (o współczynniku załamania n1), natyka się na środowisko o innym współczynniku załamania (n2) – płaszcz. Gdy promień pada od strony rdzenia na płaszcz pod kątem a, to pewna część światła zostaje odbita i wraca do rdzenia. W zależności od kąta padania i współczynników załamania materiałów rdzenia i płaszcza, zmienia się ilość odbitego światła. Powyżej pewnego kąta zachodzi zjawisko całkowitego odbicia wewnętrznego i światło padające zostaje odbite bez strat.

Apertura numeryczna światłowodu (Numerical Aperture) jest miarą maksymalnego dopuszczalnego kąta a między wchodzącym promieniem światła, a osią światłowodu. Największy możliwy kąt a nazywany jest akceptowanym kątem włókna światłowodowego.

Płaszcz

Rys. 3.7 Apertura numeryczna światłowodu [3].

Światłowód wielomodowy charakteryzuje się tym, że promień światła może być wprowadzony do niego pod różnymi kątami - modami.

Indeks kroku jest długością światłowodu, jaką przebywa promień bez odbić wewnętrznych.

Najważniejszym problemem w przypadku tego rodzaju światłowodów jest zjawisko dyspersji, polegające na „poszerzaniu” się promienia świetlnego wraz z drogą przebytą wewnątrz światłowodu. Ponieważ dyspersja powiększa się wraz z drogą promienia świetlnego, więc kable wielomodowe stosowane są maksymalnie na długościach do 5 km.

Występują dwa rodzaje dyspersji:

- Dyspersja modalna – wynikające z różnic w kątach (modach) wprowadzenia światła do rdzenia. W zależności od kąta, światło przebywa różną drogę wewnątrz rdzenia, co zmienia czas przejścia światła przez światłowód i powoduje poszerzenie sygnału.

- Dyspersja chromatyczna – wynika z tego, że promień świetlny nie jest monochromatyczny (źródłem światła są diody LED), a światło o różnej długości fali przebiega światłowód z różnymi szybkościami.

W światłowodzie jednomodowym rdzeń złożony jest z wielu warstw o różnych współczynnikach załamania. Dodatkową różnicą jest zmniejszenie średnicy rdzenia do 9nm. Dzięki temu w światłowodzie propagowany jest tylko jeden mod. Nie istnieje zjawisko całkowitego odbicia wewnętrznego na granicy rdzenia i płaszcza. Dzięki temu zjawisko dyspersji zostało zredukowane do minimum, co umożliwia wykorzystanie tego medium przy odległościach rzędu 60km. Zwiększona została również częstotliwość pracy takiego włókna, co poszerza pasmo pracy sieci. Niestety koszt takiego światłowodu jest znacznie wyższy niż światłowodu wielomodowego, a dodatkowo instalacja wymaga o wiele większej precyzji przy wprowadzaniu promienia świetlnego (diody laserowe) do rdzenia. Tego typu światłowody stosowane są w sieciach WAN.

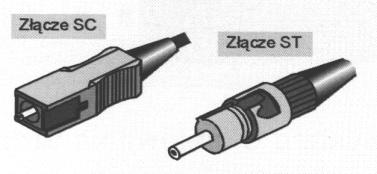

Zasady stosowania kabli światłowodowych zawarte są w normach: ISO/IEC 11801 i EN 50173 oraz TIA/EIA 568A. Według ISO/IEC 11801 i EN 50173 preferowane są kable wielomodowe 62,5/125nm, a w nowych instalacjach należy stosować złącza duplex-SC. Starsze złącza ST nie zapewniają tak dobrych parametrów połączenia jak SC (poprawna polaryzacja, stabilność mechaniczna łącza), jednak w sieciach Ethernet są nadal stosowane.

Rys. 3.8 Złącza światłowodowe ST i SC [3].

Najważniejszymi dla technologii światłowodowej, z naszego punktu widzenia, są:

10Base-FL – transmisja 10Mb/s.

100Base-FX – transmisja 100Mb/s.

1000Base-LX – transmisja 1000Mb/s, laser długofalowy – ok. 1300nm

1000Base-SX – transmisja 1000Mb/s, laser krótkofalowy – ok. 850nm

Transmisja za pomocą światłowodu wymaga najczęściej, przynajmniej dwóch kabli. Jeden do transmisji a drugi do odbierania danych. Do standardowej karty sieciowej podłącza się je poprzez konwerter nośników, do którego z jednej strony dochodzą oba połączenia światłowodu, a do drugiej gniazdo RJ-45 (dawniej częściej spotykane AUI – wtedy to urządzenie nazywa się transceiver). Najczęściej w tej technologii używa się kabla wielomodowego MMF (multi-mode fiber). Możliwa jest transmisja typu full-duplex, w trybie tym możliwe są połączenia dłuższe niż 2000 m, ponieważ nie grają w tym momencie roli ograniczenia standardu CSMA/CD związane ze szczeliną czasową. Przy zastosowanych dobrej jakości światłowodach i transceiverach możliwe jest nawet osiągnięcie 5 km. Standard 10Base-FL jest idealny do połączeń pomiędzy oddalonymi od siebie budynkami danej firmy. Połączenia takie są zupełnie odporne na zakłócenia elektromagnetyczne.

|

10Base-FL |

100Base-FX |

1000Base-LX |

1000Base-SX |

|

|

Szybkość transmisji |

10 Mb/s 20Mb/s full-duplex |

100 Mb/s 200 Mb/s full-duplex |

1000 Mb/s 2000 Mb/s full-duplex |

|

|

Rodzaj kabla |

MMF 62.5/125; długość światła 850nm. |

MMF 62.5/125; długość światła 1300nm. |

MMF 62.5/125 lub 50/125; SMF 10um; długość światła od 1270 do 1355 nm. |

MMF 62.5/125; długość światła od 770 do 860nm. |

|

Maksymalna długość segmentu |

2000 m. |

H-D: 412 m. |

H-D MMF i SMF: 316 m F-D MMF: 550 m SMF: 5000 m |

H-D 62.5/125: 275 m 62.5/125: 275 m |

|

Maksymalna ilość transceiverów na segment |

2 |

2 |

2 |

2 |

|

Rodzaj łączy |

ST |

podwójny SC, dopuszczalny również ST oraz FDDI MIC |

podwójny SC |

podwójny SC |

|

Rodzaj kodowania |

Manchester encoding |

4B/5B |

8B/10B |

8B/10B |

Tab 3.7 Porównanie parametrów technologii światłowodowych [5i].

Użyte skróty:

MMF (multi-mode optical fibers) – dwa wielomodowe kable światłowodowe

SMF (two single mode optical fibers) – dwa jednomodowe kable światłowodowe

62,5/125 - 62.5um rdzeń i 125um płaszcz,

50/125 - 50um rdzeń i 125um płaszcz,

H-D – half-duplex

F-D – full-duplex

u - zostało użyte jako zamiennik oznaczenia mikro.

ARP (Address Resolution Protokol) jest protokołem umożliwiającym przekształcanie adresów protokołów sieciowych (w naszym przypadku adresów IP) na 48 bitowe adresy Ethernetowe (MAC). W momencie gdy protokół warstwy Internetu chce przekazać datagram do warstwy dostępu do sieci, warstwa ta (a dokładniej warstwa łącza danych modelu ISO/OSI) musi określić adres docelowy, komputera do którego ma przekazać datagram. Jeśli jeszcze go nie zna, rozsyła zapytanie rozgłoszeniowe (broadcast - z docelowym adresem MAC równym FFFFFFFFFFFF) do wszystkich komputerów w danej sieci lokalnej. Następnie odpowiedni komputer – cel – (jeśli istnieje w sieci lokalnej) rozpoznaje zawarty ramce Ethernetowej adres protokołu sieciowego IP, odpowiada i podaje swój adres MAC. W tym momencie protokół ARP na komputerze źródłowym uzupełnia swoją tablicę danych o adres docelowego komputera. Następnym razem, w przypadku ponowienia transmisji do tej właśnie stacji, już bezpośrednio zaadresuje datagram i skieruje go do danej karty sieciowej (pamiętajmy, że adres Ethernetowy jest równocześnie niepowtarzalnym adresem określonego urządzenia sieciowego - karty sieciowej).

System ten działa inaczej, gdy źródło i cel transmisji znajdują się w oddzielnych sieciach LAN połączonych ruterem. Źródło rozsyła broadcastowe zapytanie o adres MAC karty sieciowej komputera mającego odebrać transmisję. Ramki rozgłoszeniowe są odbierane przez wszystkie urządzenia w sieci LAN, jednak żadne nie odpowiada na zapytanie. Źródło uznaje, że w sieci lokalnej nie ma urządzenia o takim adresie MAC i przesyła dane do domyślnej bramki, czyli rutera.

W przypadku tzw. proxy-arp (np.: połaczenie modemowe) ruter, który jest urządzeniem pośredniczącym dla stacji docelowej (np.: przy połączeniu modemowym stacji docelowej z ruterem), odbiera to zapytanie. Ruter stwierdza że poszukiwany adres IP pasuje do jednego z wpisów w jego tablicy rutingu. Odpowiada na zapytanie udając, że dany adres sieciowy jest jego własnym adresem. Urządzenie nadające przyporządkowuje w swojej tablicy ARP adres sieciowy celu (np.: adres IP) do adresu MAC rutera i transmituje datagramy do rutera. Ruter przekazuje dalej pakiety dla systemu docelowego, które przychodzą na jego adres MAC.

Aktualną tablicę ARP najczęściej możemy podejrzeć za pomocą polecenia arp (Linux, Unix, Windows NT). Przykładową tablicę ARP podaję poniżej.

Address HWtype HWaddress Flags Mask Iface

212.51.207.221 ether 00:60:83:7C:A2:38 C eth1

212.51.219.1 ether 00:A0:24:56:13:C9 C eth0

212.51.219.38 ether 00:A0:24:56:12:82 C eth0

212.51.219.2 ether 00:A0:C9:83:48:6A C eth0

212.51.219.4 ether 08:00:20:1F:37:F7 C eth0

Protokół ARP może być wykorzystywany w celu uniknięcia nadania dwóch takich samych adresów IP w jednej sieci lokalnej. W momencie inicjacji systemu komputer wysyła ramkę ARP z zapytaniem o adres IP, który aktualnie został mu przydzielony. Jeśli inny komputer w sieci zgłosi się, że posiada już taki adres, zablokowana zostaje transmisja IP i w sieci nie pojawia się drugi taki sam adres IP.

Ponieważ na polu sprzętu stosowanego do konstrukcji sieci komputerowych panuje ogromna różnorodność, ograniczę się do opisania ogólnego podziału tych urządzeń na przykładzie zastosowanych w naszej sieci LAN.

Czasem określana jest mianem NIC (Network Interface Card). Jest to urządzenie łączące komputer z siecią komputerową zawierające dwa interfejsy - jeden, do połączenia z siecią:

- skrętka (skrótowo oznaczany: UTP)

- kabel koncentryczny(skrótowo oznaczany:

BNC)

i drugi interfejs, do połączenia z komputerem:

- ISA (EISA)

- PCI

- PCIM/CIA

- USB

Obecnie produkowane karty sieciowe mają wbudowany własny procesor, co umożliwia przetwarzanie niektórych danych bez angażowania głównego procesora oraz własną pamięć RAM, która pełni rolę bufora w przypadku, gdy karta nie jest w stanie przetworzyć napływających z dużą szybkością danych. Niektóre współcześnie produkowane karty posiadają także możliwość podłączenia programowalnej pamięci Remote Boot PROM, pozwalającej na załadowanie systemu operacyjnego z sieciowego serwera. Karta oznaczona przydomkiem Combo posiada oba interfejsy wyjściowe: UTP i BNC (nigdy nie mogą one działać równocześnie). Rozróżnia się również karty 10 i 100Mb; te drugie są to z oczywistych względów karty UTP.

Rys. 3.8 Karty sieciowe.

Pojęcia związane z działaniem kart sieciowych.

Bezpośredni dostęp do pamięci (DMA) - dane przesyłane są do pamięci za pomocą kontrolera DMA (zainstalowanego na płycie głównej komputera) i nie obciążają procesora.

Bus mastering, ulepszona forma DMA; karta przejmuje kontrolę nad szyną danych komputera i wpisuje dane bezpośrednio do pamięci (karta wykorzystuje w tym momencie własny kontroler DMA) nie obciążając przy tym procesora. Jest to obecnie najszybsze rozwiązanie.

Współdzielona pamięć karty - dane umieszczane są w pamięci karty, którą to pamięć procesor uznaje za część pamięci operacyjnej systemu.

Współdzielona pamięć komputera - dane umieszczane są w wydzielonej części pamięci operacyjnej komputera, którą także wykorzystuje procesor karty sieciowej.

Jest to urządzenie służące do połączenia komputerów najczęściej poprzez sieć telefoniczną. Modemy dzielimy na zewnętrzne (podłączane do portu szeregowego RS-232) i wewnętrzne (podłączane do złącz komputera m.in.: ISA, PCI, PCMCIA).

Urządzenie nadawczo-odbiorcze – urządzenie to łączy port sieciowy AUI z wykorzystywanym przez nas typem okablowania. Transceiver znajduje się np.: wewnątrz karty sieciowej.

Realizuje następujące funkcje:

- przesyła i odbiera dane,

- wykrywa jednoczesne pojawienie

się pakietów danych sygnalizując to jako kolizję,

- nie dopuszcza do przesyłania

zbyt długich pakietów danych > 20 us (Jabber Function),

- wykrywa przerwę w linii światłowodowej,

- wykonuje test SQE (Signal

Quality Error) "Heartbeat".

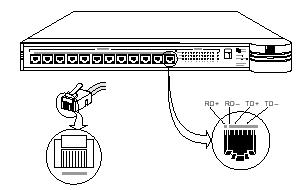

Rys. 3.9 Transceiver AUI-światłowód

Urządzenie umożliwiające łączenie różnych mediów transmisyjnych ze sobą, przykładowo światłowód i skrętka.

Wzmacniak jest to urządzenie aktywne do wzmacniania sygnałów w sieci. Nie wprowadza żadnych zmian w przesyłane sygnały, poza wzmocnieniu sygnału dochodzącego do jego wejścia – wraz z szumami tła. Działa na poziomie warstwy fizycznej, a co za tym idzie jego możliwości są niewielkie: nie izoluje segmentów, uszkodzeń ani pakietów, łączy ze sobą sieci o takiej samej architekturze, używające tych samych protokołów i technik transmisji. Może łączyć segmenty sieci o różnych mediach transmisyjnych.

Jest urządzeniem posiadającym wiele portów do przyłączania stacji roboczych przede wszystkim w topologii gwiazdy. Można je traktować jak wieloportowe wzmacniaki, z tym że nowoczesne koncentratory posiadają obwody regenerujące przesyłane ramki Ethernetowe.

Zaletą takiego rozwiązania jest, to że przerwanie komunikacji pomiędzy hubem a jedną ze stacji roboczych nie powoduje zatrzymania ruchu w całej sieci (każda stacja ma oddzielne połączenie z koncentratorem), należy jednak pamiętać, że awaria koncentratora unieruchomi komunikacje ze wszystkimi podłączonymi do niego urządzeniami. Huby wymagają zasilania i wzmacniają sygnały ze stacji roboczych, co pozwala na wydłużenie połączenia. 7

Rys. 3.10 3Com SuperStack II Hub

Przykładowo hub przedstawiony na powyższym rysunku ponad zwykłe wzmacnianie sygnału na każdym łączu dodatkowo:

- propaguje kolizje do wszystkich segmentów

- regeneruje kształt sygnału (stosunki amplitud

i czasy, symetrię, długość preambuły) przed retransmitowaniem go dalej,

- sprawdza ramki w poszukiwaniu wadliwych, które

po wystąpieniu w zbyt dużej ilości są blokowane i nie rozprzestrzeniają się

po sieci,

- zabezpiecza sieć przed zbyt długimi transmisjami

generowanymi przez uszkodzone stacje,

- zapobiega rozprzestrzenianiu się transmisji

pochodzących od uszkodzonych segmentów,

- synchronizuje sygnał,

- wydłuża fragmenety.

Sygnały wysyłane koncentrator synchronizuje przy użyciu wewnętrznej podstawy czasu (zegar - generator). Zapobiega to przed kumulowaniem się zniekształcenia opóźnieniowego sygnału.

Po wykryciu kolizji wysyła 32 bity sygnału zajętości sieci (010101...), jeśli to konieczne wydłuża transmisję zapewnia wysłanie sygnału o minimalnej długości 96 bitów (slot-time), co gwarantuje propagację kolizji na całą sieć. W przypadku napotkania zbyt krótkich ramek (runt frame) tzw. fragmentów, wydłuża je do długości 96 bitów.

Po więcej niż 30 nieudanych transmisjach na dany port, działa mechanizm oddzielania segmentu i blokuje transmisje z danego portu. Jeśli próba transmisji na odcięty port się powiedzie (próby są ponawiane co pewien czas) port jest odblokowywany. Ten mechanizm zabezpiecza również przed zbyt długimi transmisjami.

Każda ramka wychodząca z koncentratora 10Base zawsze ma kompletną preambułę, która jest regenerowana wewnątrz urządzenia. Preambuła Fast i Gigabit Ethernecie została zachowana w celach zgodności standardów w dół, jednak ze względu na używanie bardziej złożonych mechanizmów kodowania nie jest potrzebna.

Należy pamiętać, że koncentratory 100Mbps nie wykonują odtwarzania preambuły i wydłużania fragmentów. Koncentratory 100Mbps istnieją w dwóch rodzajach: klasy I i klasy II, oznaczanych cyfrą rzymską umieszczoną w kółku. Tylko jeden koncentrator klasy I może się znajdować pomiędzy dwioma komputerami, jednak może on mieć porty w różnych standardach medium transmisyjnego (skrętka, światłowód). Koncentrator klasy II musi mieć porty tego samego standardu, ale mogą się znajdować dwa pomiędzy łączonymi komputerami.

Mechanizm oddzielania segmentu działa po więcej niż 60 nieudanych transmisjach na dany port.

Do łączenia koncentratora z komputerem najczęściej wykorzystywane są przewody 10Base-T, jednak koncentratory potrafią dokonywać konwersji sygnału pochodzącego z różnych mediów transmisyjnych (np. kabla koncentrycznego). Koncentrator posiada najcześciej port uplink umożliwiający podłączenie do niego drugiego koncentratora. Wewnątrz taki port zapewnia połączenie krzyżowe, co umożliwia nam wykorzystanie kabla o zgodnym połączeniu przewodów. Istnieją również huby umożliwiające podłączenie urzadzeń o różnych szybkościach transmisji 10Mb/s i 100Mb/s. Jednak ich konstrukcja jest odmienna od standardowego koncentratora, w celu połączenia urządzeń pracujących z różnymi szybkościami posiadają wewnątrz układy zapewniające buforowanie przepływającej informacji. Dzięki mechanizmowi autonegocjacji urządzenie rozpoznaje szybkość transmisji w podłączonym do niego medium.

Most jest urządzeniem najczęściej o dwóch portach mającym za zadanie łączenie ze sobą segmentów sieci. Ponieważ dzieli sieć lokalną na segmenty, umożliwia to zwiększenie rozpiętości tejże sieci. Działa w warstwie fizycznej i warstwie łącza danych modelu ISO/OSI. Most operuje tylko na adresach sprzętowych, decydując do którego segmentu sieci należy przesłać nadchodzący pakiet. Nie jest jednak w stanie zatrzymywać pakietów uszkodzonych ani zapobiegać zatorom w przypadku transmisji broadcastowej z kilku stacji równocześnie. Mosty są urządzeniami prostymi w instalacji i nie wymagającymi konfigurowania. Należy pamiętać, że ponieważ most musi reagować na adresy MAC pakietów, to wprowadza opóźnienie w transmisji. W przypadku, gdy dana grupa komputerów (niewielka) korzysta z jednego serwera, nie należy danego serwera umieszczać za mostem.

Czasem używa się zamiennie nazwy przełącznik i most. Podobnie jak huby, przełączniki stosowane są przede wszystkim w topologii gwiazdy, w sieciach opartych na skrętce. Zwykle posiadają kilkanaście portów, które mogą być wykorzystywane do podłączenia stacji roboczych, innych przełączników lub koncentratorów. Pracują w drugiej warstwie modelu ISO/OSI. Przełącznik podłączony do sieci nasłuchuje na swoich portach adresów MAC podłączonych tam komputerów. Tworzy sobie tablicę przyporządkowującą do danego adresu, numer portu, do którego podłączony jest dany komputer. Teraz, w przypadku pojawienia się transmisji do danego komputera, cały ruch kierowany jest do odpowiedniego portu i nie przedostaje się na pozostałe porty przełącznika. Dzięki temu, przełączniki dzielą sieć lokalną na domeny kolizji, jednak nie rozdzielają domeny rozgłoszeniowej (broadcastowej). Jeśli odbierze ramkę do stacji której nie ma jeszcze w swojej tablicy adresów MAC, rozsyła ją na wszystkie porty z wyjątkiem tego na którym ją odebrał, proces ten nazywamy floodowaniem.

Nadal jednak należy pamiętać – podobnie jak przy mostach - o opóźnieniu wprowadzanym przez przełącznik.

Standard tych urządzeń został opisany w normie IEEE 802.1D. Błędy sygnału wynikające z uszkodzenia segmentu lub stacji nie propagują się pomiędzy oddzielnymi domenami kolizji (portami). Sygnał nadawany na każdy z portów jest całkowicie zregenerowany.

Rys. 3.11 3Com OfficeConnect Switch 280

Inteligentne switche posiadają tryby przełączania: fast forward oraz store and forward. W pierwszym trybie odebrane ramki są wysyłane natychmiast po odczytaniu adresu docelowego na odpowiedni port, niezależnie od tego, czy w trakcie transmisji ramki pojawi się błąd lub kolizja, natomiast drugi tryb wczytuje ramkę do bufora i sprawdza eliminując błędne oraz te, które biorą udział w kolizji, a nastęonie dopiero transmituje na port docelowy. Drugi tryb powoduje jednak duże opóźnienia w transmisji. Switche potrafią jednak dokonywać inteligentnego przełączania polegającego na tym, że standardowym trybem pracy jest fast forward, natomiast gdy liczba błędów zaczyna przekraczać kilkanaście na sekundę automatycznie przełączają się na tryb store and forward. Gdy liczba błędów spada poniżej tego poziomu przełącznik automatycznie wraca do poprzedniego trybu pracy. W przypadku łączenia mediów o różnych szybkościach transmisji, przełącznik zawsze pracuje w trybie store and forward, ponieważ musi zapamiętac całą ramkę, aby móc ją nadać z większą szybkością.

Ponadto przełączniki umożliwiają transmisje full-duplex pomiędzy dowolnymi swoimi portami (nie ma takiej możliwości dla koncentratorów).

Standard IEEE 802.1D zaleca aby pomiędzy dwiema dowolnymi stacjami w sieci nie było więcej niż siedem przełączników. Aktualnie ze względu na wzrost szybkości pracy przełączników i większą odporność aplikacji protokołów warstw wyższych możemy zwiększyć tą liczbę, jednak pewność co do poprawnego działania sieci mamy tylko jeśli stosujemy się do zaleceń normy.

|

Sieci komputerowe Karol Krysiak |

|